UDP 泛洪攻击是一种拒绝服务 (DoS) 攻击,旨在使系统、服务器、带宽或机器对合法用户和请求不可用。作为无会话协议,UDP 泛洪攻击非常有效,需要很少的资源即可执行。DoS 或 DDoS(分布式拒绝服务)攻击通常是高度复杂的威胁的一部分,这种威胁结合了多种攻击媒介(又称多媒介),以企业的 IT 环境作为攻击目标。与 TCP DDoS 攻击(攻击者利用 TCP SYN 数据包)不同的是,UDP 数据包可以分割成碎片,并造成与正常 UDP 泛洪攻击一样的危害。

DDoS 防护(结合了边缘防御、DNS 恢复能力和云净化技术)旨在阻止 UDP 泛洪和 DDoS 攻击,以免应用程序、数据中心和基础架构遭到这些攻击。Low Orbit Ion Cannon (LOIC) 等黑客工具开始简化攻击者利用 UDP 泛洪攻击的手段。

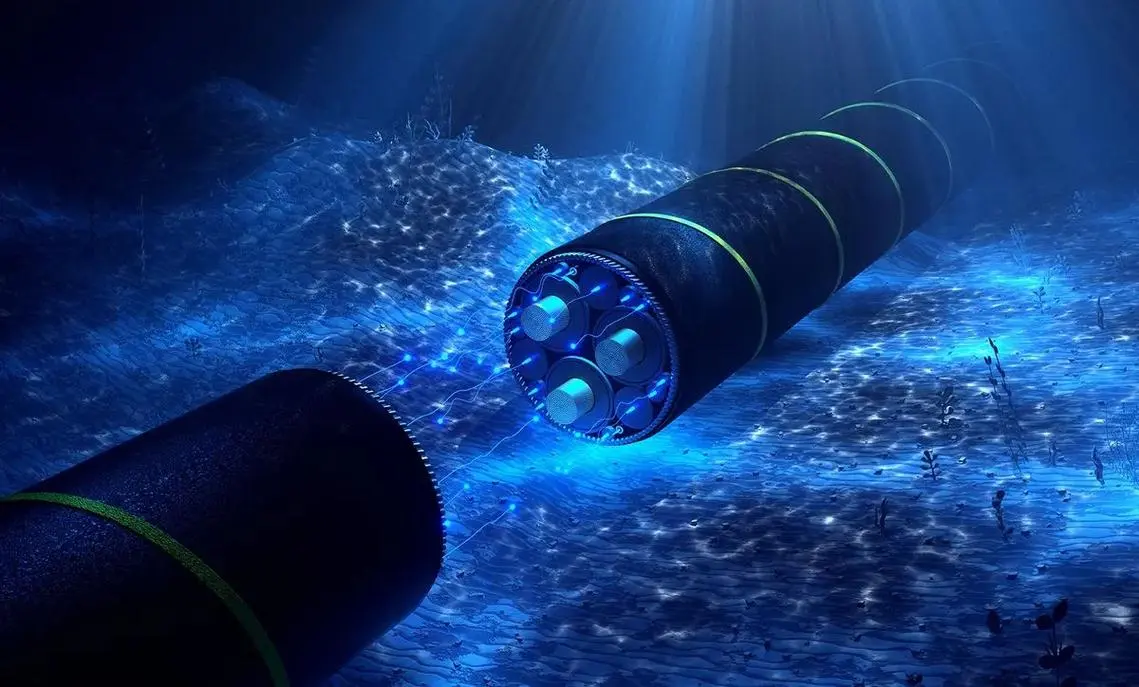

UDP 泛洪攻击的工作原理

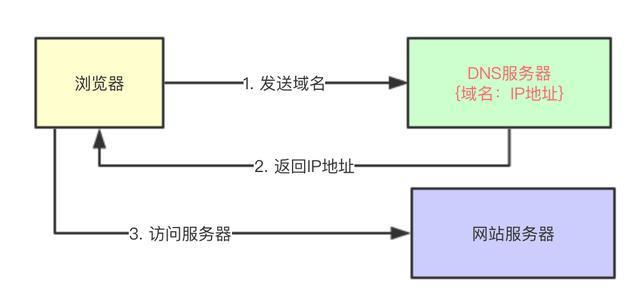

网络协议用户数据报协议 (UDP) 使计算机应用程序能够通过 IP 地址或网络向其他主机发送消息或数据报。当服务器收到 UDP 数据包时,其操作系统会检查相关的应用程序,如果没有发现此类应用程序,则通过一个“目的地不可达”的回复数据包通知发送者。与 TCP 的连接或会话定向不同,UDP 是一个无连接协议,服务器使用互联网控制消息协议 (ICMP) 响应来告知“无法交付原始 UDP 数据包”。

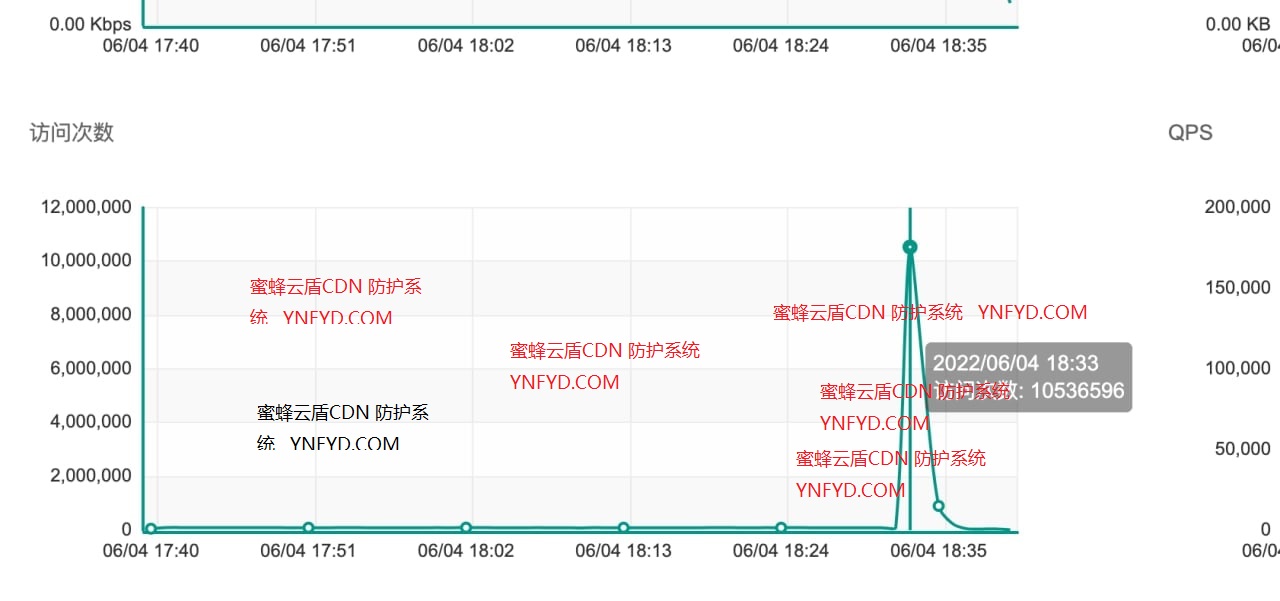

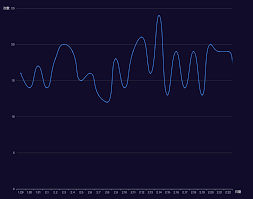

为了发起 UDP 泛洪攻击,攻击者用伪装的 IP 地址向目标系统的随机端口发送大量 UDP 流量。由于系统必须检查每个传入的数据包中指定的端口是否有发起监听的应用程序并发出响应,目标服务器的资源会很快被耗尽,使其对正常流量和合法用户不可用。互联网连接很容易变得拥挤和饱和。当 UDP 数据包在小标头攻击有效载荷影响下发生畸变时,会增加每秒数据包速率,并可能导致互联网网卡上的硬件出现故障。

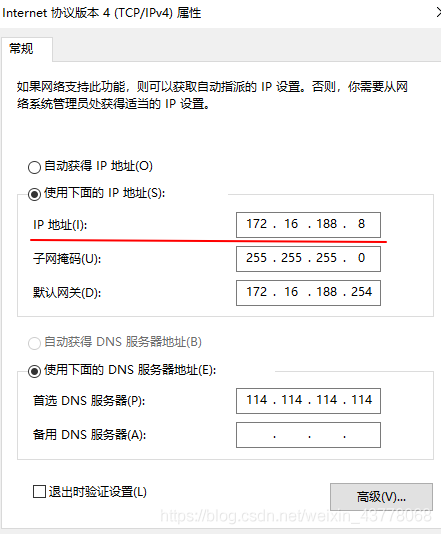

防止 UDP 泛洪攻击可能是一个挑战。操作系统可能试图限制 ICMP 数据包(UDP 响应的一部分)的响应速率。但这种方法是无差别的,也可能过滤掉合法流量。抵御任何类型的 DDoS 的行动应该在离数据中心或源站最远的地方进行,在那里,这些攻击工具的效果较差。SIP 和 VOIP 互联网服务依赖于 UDP 堆栈,对这些类型的攻击有独特的敏感性。UDP 泛洪攻击可以由僵尸网络产生,但攻击者会利用开放的 UDP 协议,该协议很容易反射和放大对 Web、DNS、SSH、SCP、SSL、TLS 和其他托管互联网资源等服务发起的攻击。

遭遇DDOS防护,防御请点击客服对接 点我

遭遇DDOS防护,防御请点击客服对接 点我

留言0