一、SQL注入

SQL注入是一种非常常见的一种数据库攻击手段,我们平时用的所有网站,软件都会用到数据库,只要有数据库存在的地方就可能存在 SQL 注入漏洞。

比如某大学学生通过SQL注入篡改期末成绩,某男子入侵某网站窃取大量用户信息等等

SQL注入攻击的核心在于让Web服务器执行攻击者期望的SQL语句,以便得到数据库中的感兴趣的数据或对数据库进行读取、修改、删除、插入等操作,达到其邪恶的目的。

而如何让Web服务器执行攻击者的SQL语句呢?SQL注入的常规套路在于将SQL语句放置于Form表单或请求参数之中(比如说SELECT、DROP等等)提交到后端服务器,后端服务器如果未做输入安全校验,直接将变量取出进行数据库查询,则极易中招。

二、XSS 攻击

XSS全称是跨站脚本攻击(Cross Site Scripting),为了和重叠样式表CSS区分,换了另一个缩写XSS。

简单来说就是某饭店要进一批酸菜,张三在送货车快到饭店的时候,偷偷上车把原来的酸菜换成了“老坛酸菜”,随后老坛酸菜”被放入饭店仓库。此后只要有人来饭店吃酸菜鱼,就会被“美味”攻击,让用户毫不知情的踩坑

XSS攻击的核心是将可执行的前端脚本代码(一般为JavaScript)植入到网页中,通常指的是通过利用网页开发时留下的漏洞,注入恶意指令代码到网页,使用户加载并执行攻击者恶意制造的网页程序。

这些恶意网页程序通常是JavaScript,但也存在Java、 VBScript、ActiveX、 Flash 或者甚至是普通的HTML代码。一旦攻击成功后,攻击者可能得到一些用户或管理员权限(权限上不封顶)

那我们来聊聊攻击者是如何办到的呢?

一般XSS攻击分为两种:反射型和存储型

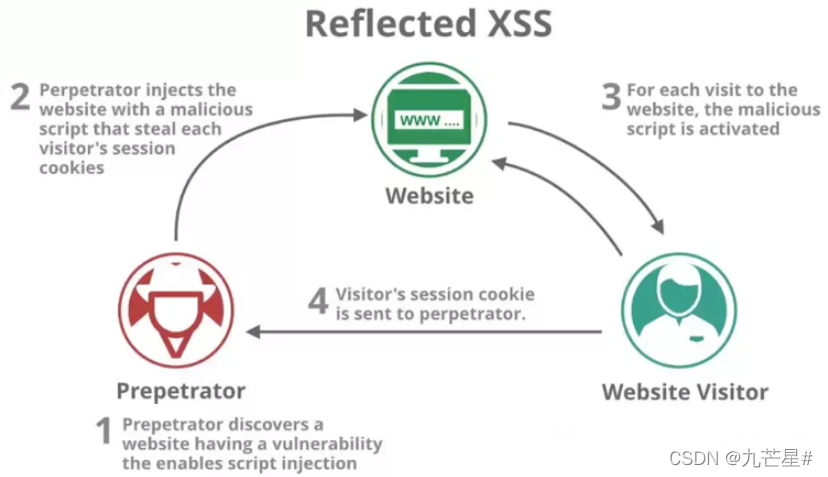

1.反射型

攻击者将JS代码作为请求参数放置URL中,诱导用户点击,落入陷阱

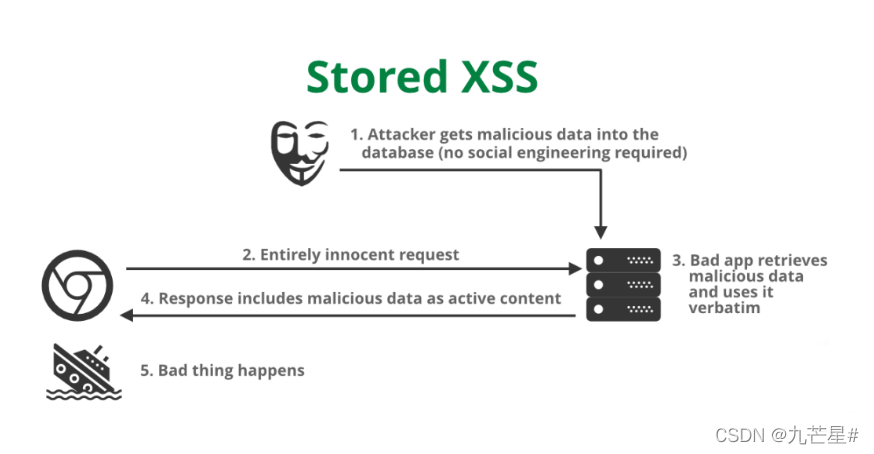

2.存储型

上面反射型攻击脚本直接经服务器,转手后返回浏览器触发执行

存储型和它的区别在于能够将攻击脚本入库存储,在后面进行查询时,再将攻击脚本渲染进网页,返回给浏览器触发执行。

举个例子

XSS攻击就好比攻击者在某网页论坛中回复一个帖子,帖子中包含JS脚本,回帖提交服务器后,就会存储至数据库。

其他网友查看这个帖子后,后台会自动查询该帖子的回帖内容,然后构建出完整网页,返回浏览器。此时,该网友浏览器渲染返回的网页已经中招!该网友的浏览器已经变成了靶子,后面的事情就不用多说了,可以想象这种攻击是多么防不胜防。

三、CSRF 攻击

CSRF攻击,全称是跨站请求伪造(Cross-site request forgery),它可以利用用户已登录的身份,在用户毫不知情的情况下,以用户的名义完成非法操作。

CSRF(跨站域请求伪造)攻击虽然只是一种极为普通的攻击方式,但是它覆盖面极广,而且大部分人防范意识薄弱,导致它流行了10多年,仍然经久不衰。

它核心思想在于,用户在打开A网站的情况下,如果在Tab页面打开了被CSRF攻击过的恶意网站B,那此时在B页面的“唆使”下,用户自身浏览器会发起一个对网站A的HTTP请求。

这么一听好像也没什么厉害的,普普通通,但是CSRF攻击最致命的一点是:这个HTTP请求不是用户的主动意图,而是B网页“唆使”的,如果是一个危害较大的请求操作。

其次,因为在攻击之前用户已经打开了A网站,浏览器会存有A网站下发的Cookie或其他用于身份认证的信息,这次被“唆使”的请求,将会自动带上这些信息,导致A网站后端分不清楚这是否是用户真实的意愿还是“伪请求”。

随着用户被“唆使”时间的延长,这些类似蠕虫的恶意请求会一步一步挖空你的信息,严重的可能引导A网站直接转账。

这也就不难理解为何很多被CSRF攻击到的人明明什么都没做,只是点开了链接,钱就失踪了。

当你打开手机,在搜索栏输入你想搜索的内容,按下回车的那一刻开始,你的上网信息已经汇报给网络管理者(注:属于合法行为,官方只收集你的网址,对你进行上网保护)

但并不是所有人都这么做,更多的情况是攻击者会监控你的一举一动,获取你的个人信息后转卖给某些非法组织或非法盈利机构。但这种类型的网站也很好分辨,细心的人会发现,有些网址开头是http,有些是https。

http是超文本传输协议,简单来说就是用明文的方式传输数据。

https是安全套结字层超文本传输协议,即加密传输数据。

所以当你在http开头的网站上输入支付密码、身份证号、银行卡等等重要信息的时候,攻击者通过截获明文数据,这些内容将直接泄漏给攻击者。

就好比你在银行ATM机存钱的时候,输入卡号和密码的同时被ATM机明文广播。

尽管细思极恐,但绝不是在夸大其辞,在网络攻击者看来,只是输入几行命令那么简单的事。

不过目前大部分网站都已经采用https加密传输协议,除了某些境外的“学习网站”和少数标记为广告的网站仍在采用http协议。

留言0