研究人员在 AWS Route53 和其他 DNS 即服务产品中发现了一类“新型”DNS 漏洞,这些漏洞通过一个简单的注册步骤就泄露了企业和政府客户的敏感信息。

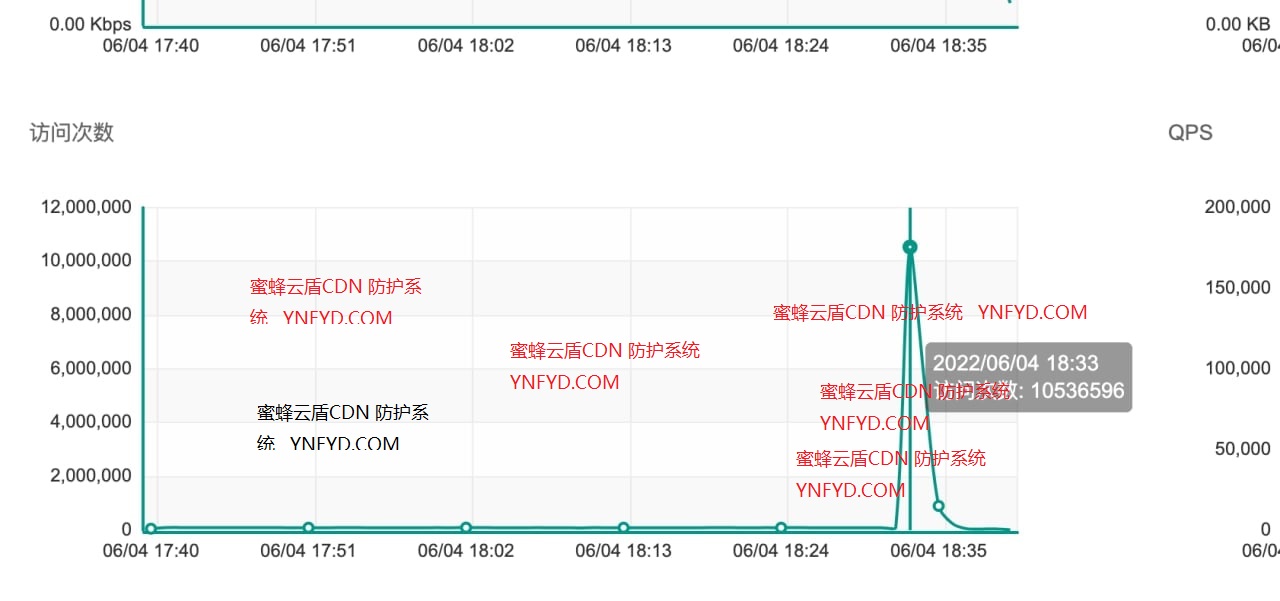

去年早些时候,Wiz.io 的云安全研究人员在浏览 Amazon Web Services 的 Route53 域名服务 (DNS) 时突然意识到,其自助域名注册系统让他们可以设置一个与它使用的真正的 AWS 名称服务器。几秒钟之内,他们震惊地看到他们的虚假名称服务器充斥着来自其他 AWS 客户网络的 DNS 查询:外部和内部 IP 地址、财务、人力资源、生产服务器和组织名称的计算机名称。总而言之,他们从 15,000 多个不同的 AWS 客户和一百万个端点设备获得了流量,所有这些都是在将虚假的 AWS 名称服务器注册为 ns-852.awsdns-42.net 之后,与实际的 AWS 名称服务器同名。

Wiz.io 的联合创始人兼首席技术官、微软云安全团队的前成员 Ami Luttwak 说:“我们试图弄清楚 DNS 是如何破坏的,但我们不知道我们得到了什么流量”。“理论上,如果您注册一个名称服务器名称……它应该不会产生任何影响。”

AWS Route53 等 DNS 服务允许客户更新他们的域名和域名指向的名称服务器以进行 DNS 查询。研究人员表示,他们刚刚在ns-852.awsdns-42.net 中创建了一个新的托管区域, 并使用相同的名称并将其指向他们的 IP 地址。然后,他们收到了来自 Route53 客户设备的 DNS 查询,这些查询是指向他们的流氓和同名服务器。

研究人员能够利用该流量收集财富 500 强公司的信息宝库,其中包括一家商品贸易公司、45 个美国政府机构和 85 个海外政府机构。他们从流量数据中收集了详细信息,例如某些组织的办公室和员工的实际位置。“我们当时明白,我们已经掌握了一套令人难以置信的智能,只需在网络的一小部分接入几个小时,”Luttwak 说。“我称其为使用简单域名注册的民族国家情报能力。”

例如,研究人员能够使用 DNS 查询数据深入了解贸易公司以及在伊朗设有分支机构的大型信用合作社子公司和其他组织的办公地点和员工人数。

AWS 于 2 月中旬修复了该漏洞,就在研究人员于 1 月份向其发出警报后不久,但研究人员联系的至少另外两家供应商尚未在其 DNS 服务中修复该漏洞。AWS 发言人没有提供任何细节,但确认 Route53“不受此问题的影响”,并补充说该服务“阻止为与 Route53 名称服务器关联的 DNS 名称创建托管区域”。

Wiz.io 安全研究团队负责人 Shir Tamari 解释说,关闭 AWS Route53 中的漏洞只需将官方 AWS 名称服务器名称放在所谓的“忽略”列表中。“问题是任何人都可以在平台上注册官方名称服务器,因此他们将名称服务器列表放在一个‘忽略’列表中,这样”攻击者就无法再注册它们。

“这是一个非常快速有效的修复,”Tamari 补充道。

研究人员表示,另外两家 DNS 即服务提供商存在该漏洞——这基本上是一个实施缺陷。Wiz.io 团队已通知受影响的供应商,但由于问题尚未解决,因此不会透露他们的姓名。Luttwak 和 Tamari 将于8 月在拉斯维加斯的 Black Hat USA 上展示他们的 发现。

“OG”DNS 遇到 DNSaaS

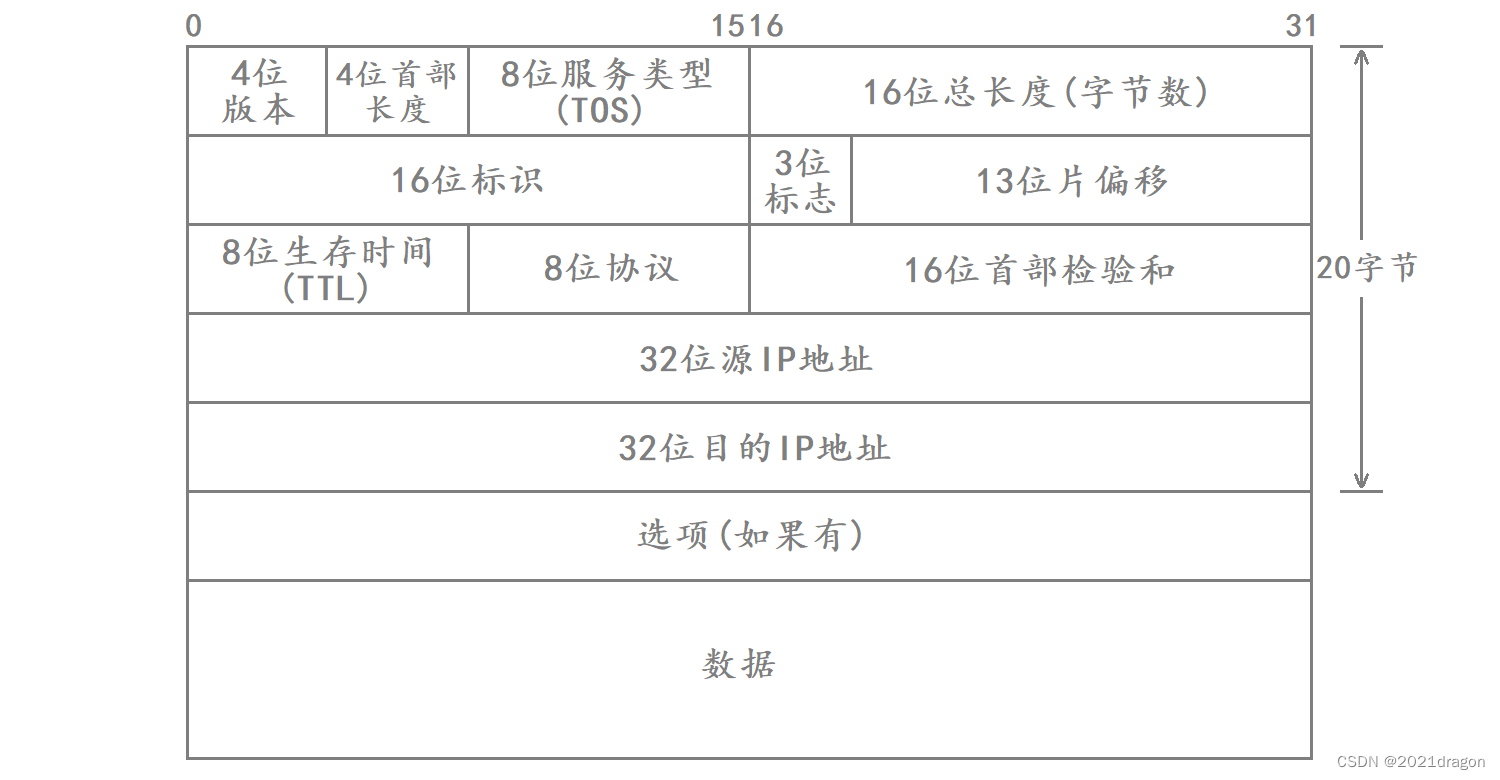

攻击利用了 DNS 基础设施中的灰色区域:某些 Windows 机器上的传统老式 DNS 技术与当今云 DNS 服务功能相结合的意外和意外后果。传统的 DNS 客户端软件很旧——其中一些是 20 年前编写的——不是为基于云的企业基础设施而构建的,而是为受信任的内部企业域构建的。

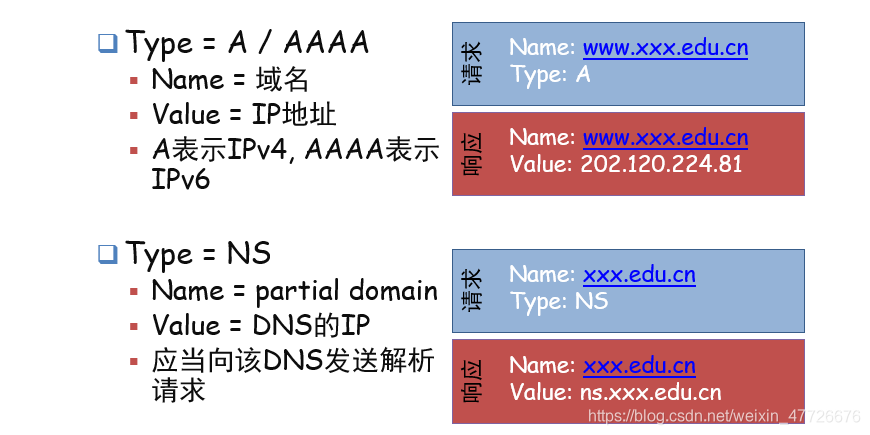

研究人员说,端点在查询 DNS 服务器时会泄露敏感信息,这在很大程度上是 DNS 本身复杂性的结果。“DNS 客户端执行非标准查询,而 DNS 提供商允许客户在他们的服务器中输入他们自己的 DNS 区域,”这造成了一个危险的组合,Luttwak 说。客户端通过他们的动态 DNS 更新揭示细节,这在内部 DNS 基础设施环境中是可以的,但在基于云的 DNS 服务中运行时,可能会泄露给该服务提供商的其他客户。

“因此,当一个在家工作的端点……不再使用 [内部] DNS 解析器,而是从他们的 DNS 服务器访问网络时,”它更新了研究人员的流氓名称服务器,而不是自己的,他解释说。“这是一个新世界的组合,您可以在其中注册共享域,并且在 20 年前放入 Windows 的所有算法中,[使用] 为没有互联网问题时构建的逻辑——这不是为了共享 DNS 服务器。因此,端点将其位置注册到“基于云的名称服务器,”他说。

还有 IPv6 因素:研究人员发现一些使用较新版本互联网协议 (IP) 的设备被暴露,因此可以被攻击者访问。“在向我们发送动态 DNS 数据的数百万个端点中,我们注意到可以访问内部 IPv6 端点,”Tamari 指出。出于这个原因,在家或在办公室外工作并使用 IPv6 的用户可能会将他们的设备暴露在互联网上。

Tamari 说,研究人员发现,例如,大约 6% 的 IPv6 设备通过 HTTP、RDP(远程桌面协议)和 SMB 暴露。

研究人员表示,他们无法确认是否有任何攻击者在 DNS 中利用了这一漏洞,但他们发出警告,其他 DNS 提供商的服务中也可能存在该漏洞。Luttwak 说,“对于所有 DNS 提供商来说,确保他们不会通过这种易受攻击的 DNS 设置让他们的客户暴露在外是很重要的”。

该漏洞与研究团队在云服务中发现的其他缺陷不同。这不是典型的软件错误:“逻辑流程会导致意想不到的结果,”他说。“它们很难找到,这些新类型的漏洞。这与您构建 [DNS] 服务的逻辑有关。”

研究人员指出,DNS 提供商应使用 DNS RFC 的保留域名规范、验证域和验证域的所有权。

保护您的 DNS

组织还可以选择保护他们的 DNS 流量免受 DNS 劫持:“组织可以采取一些具体措施来确保 DynamicDNS 不会进入恶意服务器,”Tamari 说,例如防火墙和监控 DNS 的工具进出端点的流量。

留言0