访问类攻击

1.口令攻击

攻击者攻击目标时常常把破译用户的口令作为攻击的开始,只要攻击者能猜测或者确定用户的口令,他就能获得机器或者网络的访问权,并能访问到用户能访问到的任何资源。

获得普通用户账号的方法很多,比如:

1)利用目标主机的Finger功能;当用Finger命令查询时,主机系统会将保存的用户资料显示在终端或计算机上。

2)从电子邮件地址中收集;有些用户电子邮件地址会透漏其在目标主机上的账号,很多系统会使用一些习惯性的账号,造成账号的泄露。

获取用户口令有三种方法:

1)利用网络监听非法得到用户口令。当前,很多协议根本就没有采用任何加密或身份认证技术,如在Telnet、FTP、HTTP、SMTP等传输协议中,用户账户和密码信息都是以明文格式传输的,攻击者利用数据包截取工具便可很容易收集到账户和密码。

2)在知道用户账户后,利用一些专门软件强行破解用户口令。例如,攻击者采用字典穷举法来破解用户的密码,这个破译过程完全可以由计算机程序来自动完成,因而几小时就可以把上万条记录的字典里所有单词都尝试一遍。

3)利用系统管理员的失误。在UNIX操作系统中,用户的基本信息存放在password文件中,而所有的口令经过DES加密方法加密后专门存放在一个叫shadow的文件中。攻击者获取口令文件后,就会使用专门的破解DES加密法的程序来破解口令。

2.端口重定向

端口重定向指的是攻击者对指定端口进行监听,把发给这个端口的数据包转发到指定的第二目标。一旦攻陷了某个关键的目标系统,比如防火墙,攻击者就可以使用端口重定向技术把数据包转发到一个指定地点去,这种攻击的潜在威胁非常大,能让攻击者访问到防火墙后面的任何一个系统。

fpipe是Foundstone公司开发的一个TCP源端口转发/重定向工具,它可以创建一个TCP数据流,并允许指定一个源端口,此种攻击可以绕过一些阻断特定通信进入内部网络的防护墙的限制。

3.中间人攻击

中间人攻击是一种“间接”的入侵攻击,这种攻击模式,是通过各种技术手段将被入侵者控制的一台计算机虚拟放置在网络连接中的两台通信计算机之间,而这台计算机就称为“中间人

”,然后入侵者把这台计算机模拟成一台或两台原始计算机,使“中间人”能够与原始计算机建立活动连接,并允许其读取或修改传递的信息,两个原始计算机用户却认为他们是在互相通信。通常,这种“拦截数据-修改数据发送数据”的过程就被称为“会话劫持”。

通过中间人攻击,攻击者可以实现信息篡改、信息盗取等目的。

4.Web攻击

Web这种应用的可操作性很大,用户使用的自由度也很高,同时,此应用也非常脆弱,遭遇的攻击也非常普遍。

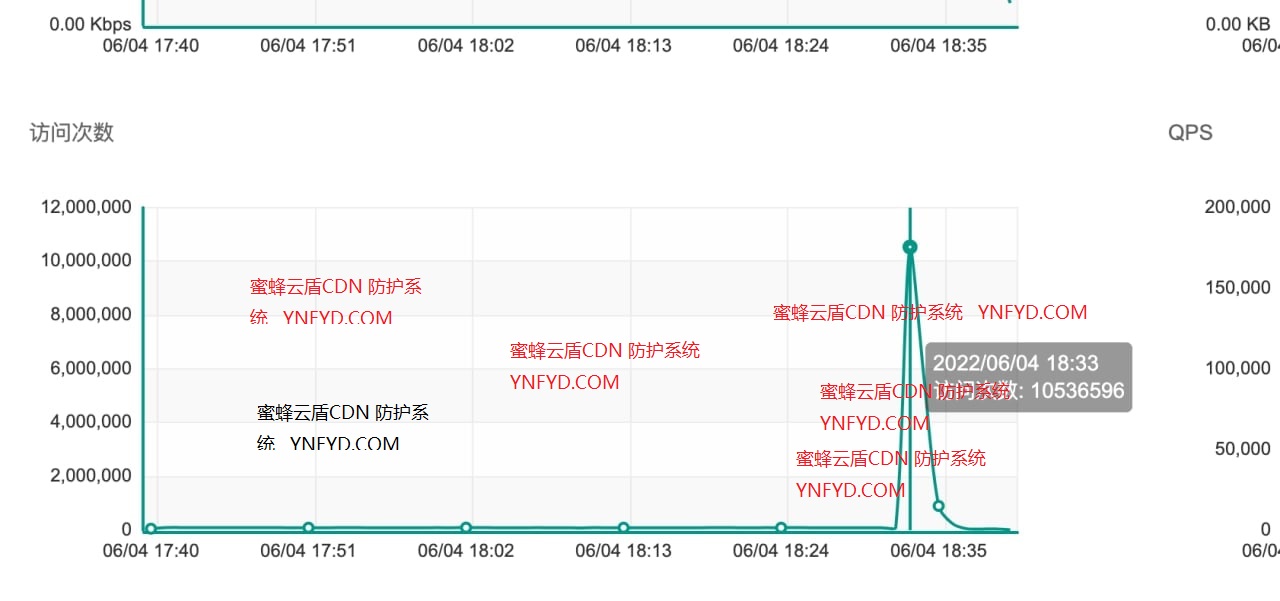

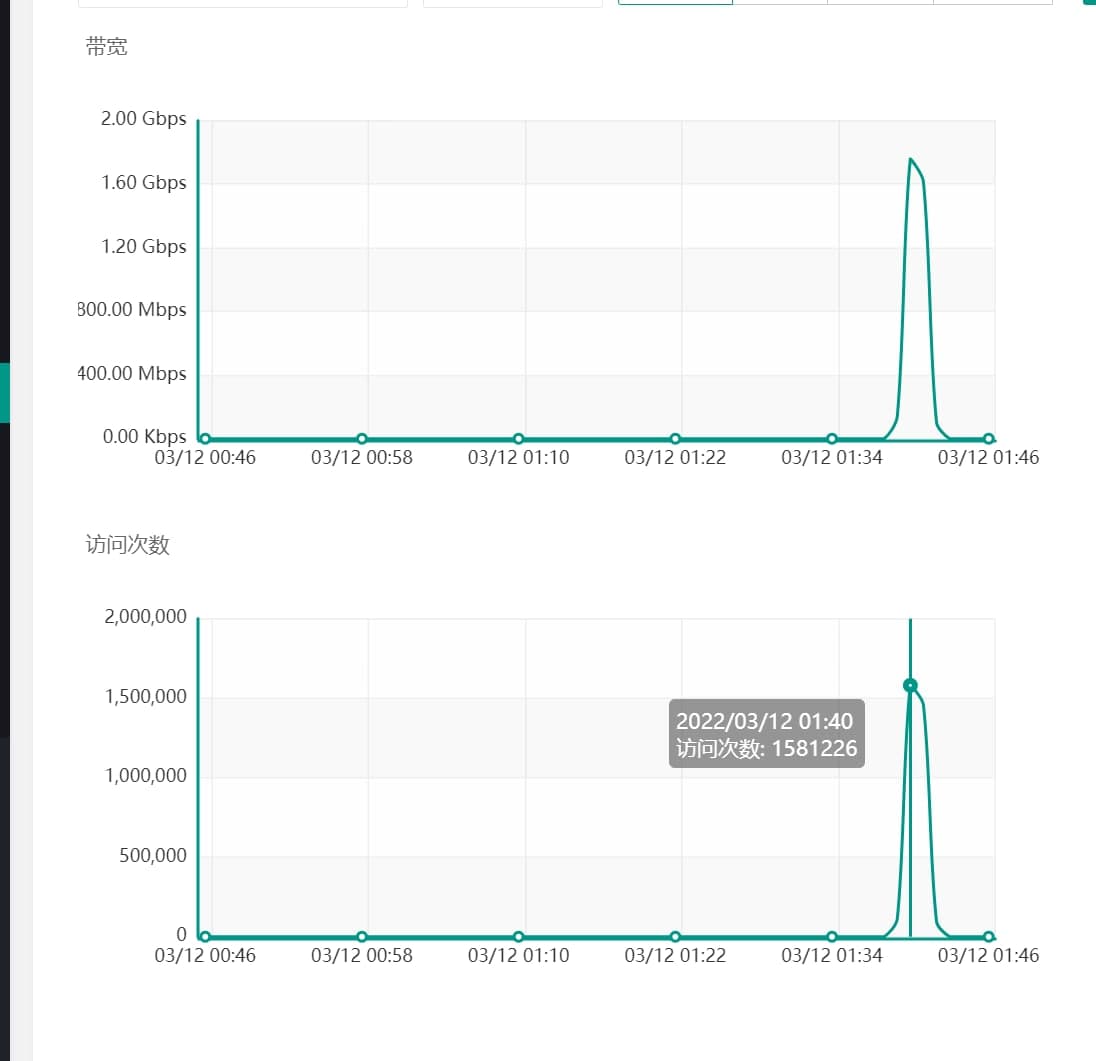

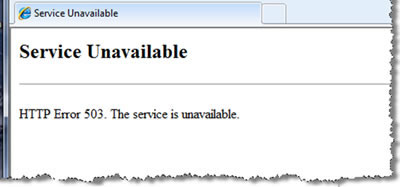

Web攻击会阻碍合法用户对站点的访问,或者降低站点的可靠性。根据国内某IT网站对网友和Web安全专家调查,以下是当前较“流行”和威胁排名靠前的攻击方式:SQL注入式攻击、跨站脚本攻击、CC攻击、Script/ActiveX攻击及DDos攻击。

留言0